Псб с расшифровка: расшифровка, технические характеристики и размеры, цена за м3

расшифровка, технические характеристики и размеры, цена за м3

Пенополистирол – это утеплитель, произведенный путем вспенивания полистирола. Каждая его ячейка наполнена воздухом или газом, как, например, в пенопласте ПСБ-С 35. Его плиты белого цвета. Расшифровка дополнительной буквы С в маркировке названия ПСБ-С следующая – самозатухающий, то есть при попадании огня он не поддерживает горение. Пенопласт – один из самых популярных материалов, применяемых как в гражданском, так и в промышленном строительстве.

Оглавление:

- Описание, плюсы и минусы ПСБ-С

- Особенности применения

- Цена за м3

Свойства, характеристики и расшифровка маркировки ПСБ

Одно из лучших качеств листов пенополистирола – они не впитывают в себя влагу и практически полностью паронепроницаемы. В итоге плиты пенопласта 35 мм и другой толщины и плотности можно устанавливать в местах с повышенной влажностью. В том числе утеплять ими фундамент или отмостку, где они будут контактировать с грунтовыми водами. При этом полностью сохранятся все теплоизоляционные и механические характеристики пенополистирола. Пенопласт не втягивает в себя воду, поэтому не меняется в размерах и его можно использовать для заливки в бетонную стяжку.

При этом полностью сохранятся все теплоизоляционные и механические характеристики пенополистирола. Пенопласт не втягивает в себя воду, поэтому не меняется в размерах и его можно использовать для заливки в бетонную стяжку.

Пенополистирол ПСБ-С 35 имеет низкий коэффициент теплопроводности – 0,035-0,038 Вт/м·К. Такой хороший показатель получен благодаря большому количеству газа в ячейках – около 98% ото всей массы пенопласта. Листы вспененного полистирола легко переносят заморозку и размораживание, а также воздействие ветра, поэтому его применяют для изоляции конструкций, находящихся на улице, а не внутри помещений.

В отличие от рулонных утеплителей из минеральной ваты, листы ПСБ могут выдерживать нагрузки, не проседая и не сдвигаясь. Пенополистирол не меняет своих размеров и формы во время всего срока эксплуатации. Плиты этого утеплителя легкие, благодаря чему их монтаж даже на стены или потолок может проводить один человек.

com/embed/PptqMqvQVW0″ frameborder=»0″ allowfullscreen=»allowfullscreen»/>

Положительные качества ПСБ-С:

- экологически безопасный;

- паронепроницаемый;

- не поддерживает рост плесени и грибков;

- простой и удобный монтаж;

- малый вес;

- устойчив к кислотам, слабым щелочам, спирту, соли;

- длительный срок эксплуатации – более 30 лет;

- не гниет и не проседает;

- не реагирует на компоненты бетонных смесей, цемента и других подобных стройматериалов.

Помимо этих преимуществ пенополистирол содержит антипирены, поэтому он трудновоспламеняемый. Если на плиту ПСБ-С-35 100 мм направить и затем убрать пламя горелки, то будет видно, что края начали оплавляться, но дальнейшее распространение огня прекращается. ПСБ расшифровывается как беспрессовый пенопласт.

Основные недостатки пенополистирола этой марки – он неустойчив к стройматериалам на битумной основе и растворителям. Также во время горения пенопласт выделяет токсичный дым, опасный для здоровья человека и животных.

В пенополистироле любят жить такие грызуны, как мыши и крысы, поэтому во время монтажа следует продумать защиту от их проникновения внутрь.

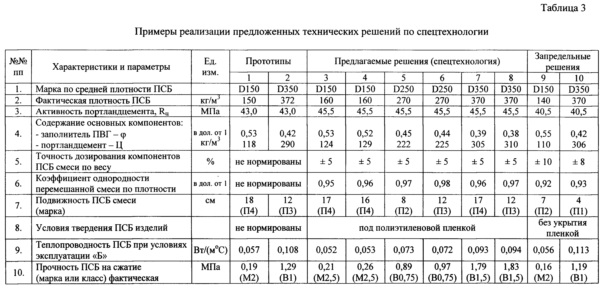

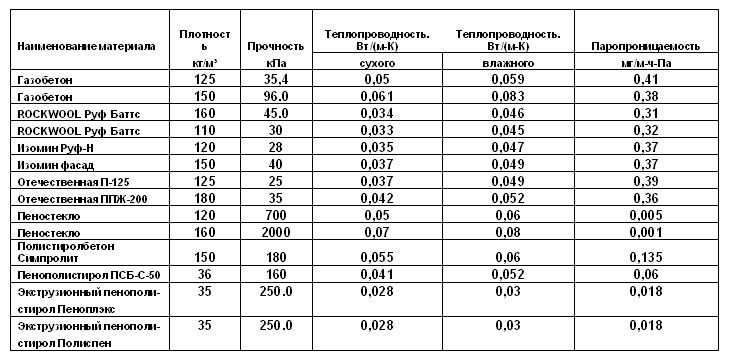

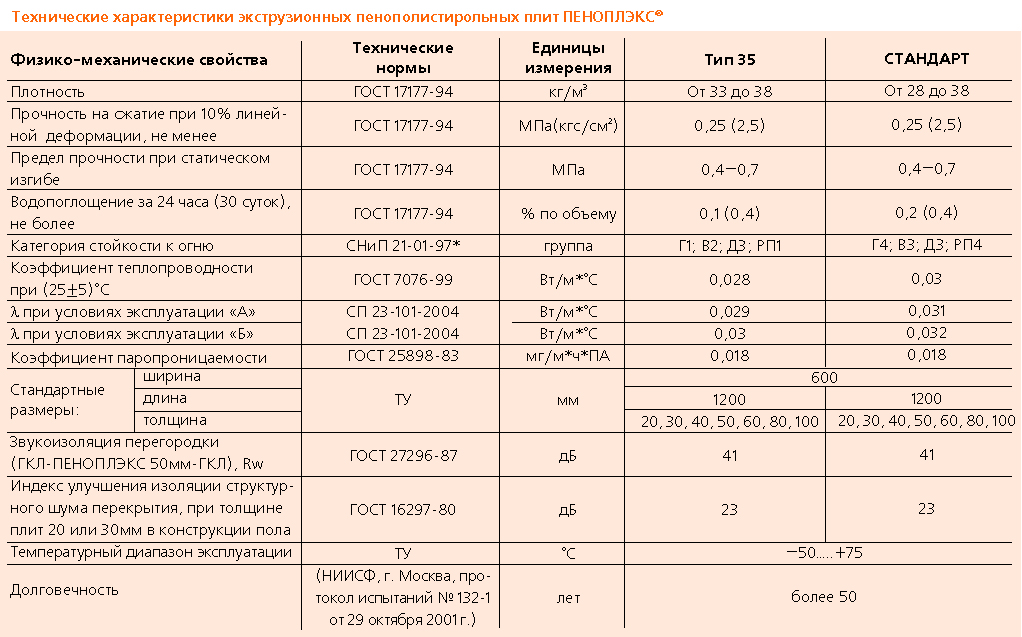

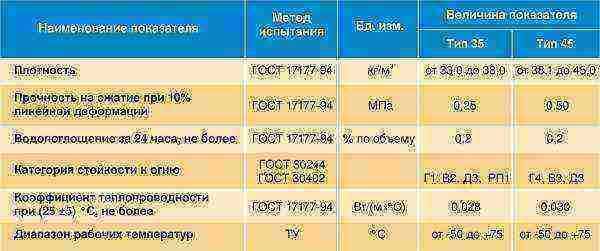

Технические характеристики ПСБ-С 35:

- плотность – 25 кг/м3;

- время горения – не больше 4 с;

- процент поглощения воды за 1 сутки – не более 2 % от всего объема;

- предел прочности при изгибе – 0,25 МПа.

Область применения и нюансы работ

Во время монтажа пенопласта нет необходимости пользоваться средствами индивидуальной защиты, так как он не выделяет опасной пыли, как, например, стекловата. Благодаря этому его используют в производстве тары, а также им изолируют пищевые холодильные камеры.

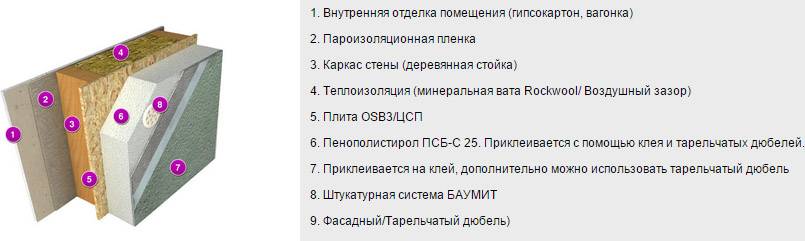

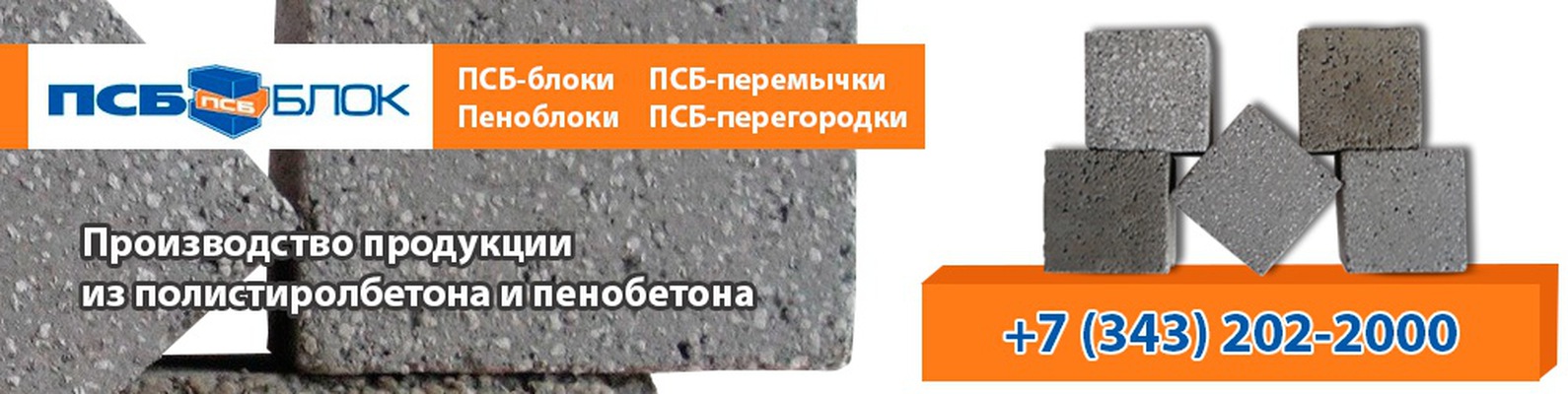

Нарезать плиты на нужные отрезки можно острым ножом. Крепятся к поверхности с помощью клеевого состава. Дополнительно может фиксироваться пластиковыми зонтиками-дюбелями. Металлические дюбеля не рекомендуются, так как они проводят холод. На поверхность пенополистирола можно наносить жидкие финишные покрытия, например, декоративную штукатурку. Нельзя утеплять пенопластом ПСБ-С 35 толщиной 120 мм и подобным материалом других размеров конструкции, которые подвергаются воздействию высоких температур. Рекомендуемая температура использования – от -200°С до +85°С.

Нельзя утеплять пенопластом ПСБ-С 35 толщиной 120 мм и подобным материалом других размеров конструкции, которые подвергаются воздействию высоких температур. Рекомендуемая температура использования – от -200°С до +85°С.

Пенопласт ПСБ-С серии 35 применяется для утепления следующих мест:

- стен, перекрытий, перегородок;

- потолков и полов;

- фасадов;

- кровель;

- заборов;

- балконов, лоджий;

- фундаментов;

- грунта, обогреваемых дорог и стоянок;

- подвалов;

- трубопроводов и других подземных коммуникаций.

Также он используется при производстве сендвич-панелей, для укрепления откосов и при сооружении отводов стока.

Цена

Стоимость за м3 пенополистирола марки ПСБ-С 35 зависит от толщины материала.

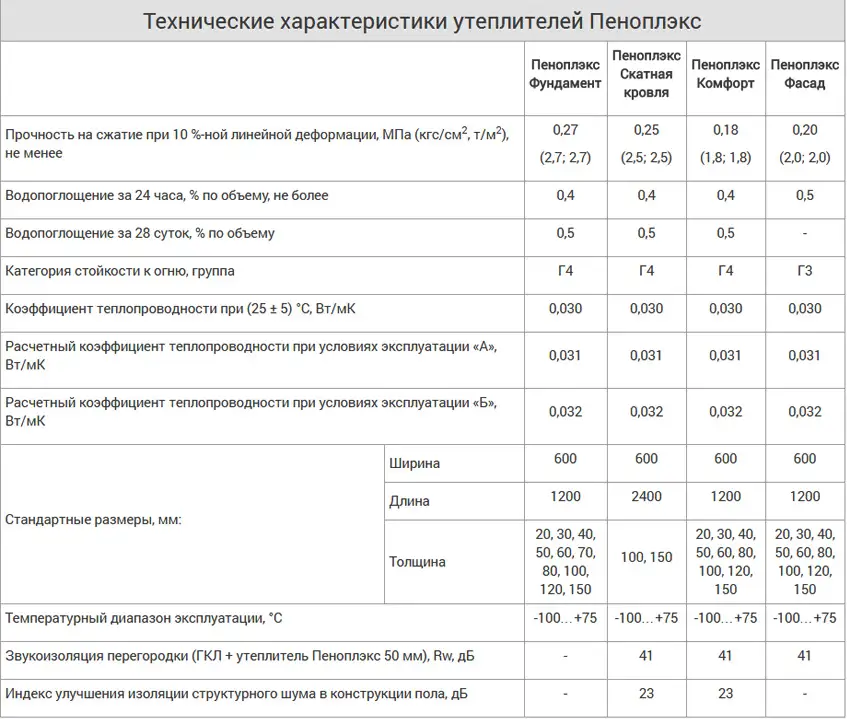

Таблица с ценами, по которым можно купить плиты пенопласта:

| Цена за 1 м3, рубли | |

| ПСБ-С 15 | 1600 |

| ПСБ-С 25 | 2500 |

| ПСБ-С 35 | 3700 |

| ПСБ-С 50 | 4500 |

| ПСБ-С Фасад | 3700 |

Плиты продаются с размерами 100х100 или 100х120 см с толщиной от 5 до 20 см. Перед тем как приобрести пенополистирол, следует обратить внимание на качество и расценки за лист и м3 пенопласта, а также какая у него плотность и структура. Если материал имеет порезы и вмятины, значит, его хранили или перевозили в недопустимых условиях. Лист должен иметь четкие грани и не осыпаться, ячейки – одинаковую форму и размеры.

Перед тем как приобрести пенополистирол, следует обратить внимание на качество и расценки за лист и м3 пенопласта, а также какая у него плотность и структура. Если материал имеет порезы и вмятины, значит, его хранили или перевозили в недопустимых условиях. Лист должен иметь четкие грани и не осыпаться, ячейки – одинаковую форму и размеры.

Качество пенополистирола можно определить, отломив от него кусок. Если линия разлома ровная, то материал качественный. Благодаря утеплению пенопластом помещения, значительно сокращаются теплопотери, снижаются расходы и количество топлива на отопление. Провести его монтаж можно полностью своими руками, причем при низких трудозатратах.

Марки пенопласта (маркировка пенополистирола)

В этой статье: подробно о маркировке данного материала, даны полезные рекомендации тем, кто собирается его приобрести.

Совет: почитайте, насколько вреден может быть пенопласт — статья заставляет задуматься. Также посмотрите, что вытворяют грызуны с этим материалом (наверняка вы такого еще не видели).

А сейчас переходим к теме статьи.

Вы решили использовать этот материал в строительстве дома? Возник вопрос по поводу марки пенопласта? Сейчас мы это и рассмотрим. При этом будем учитывать продукцию отечественных производителей.

Итак…

Какая маркировка пенопласта используется на сегодняшний день?

При маркировке используются две буквы — ПС. А в случае беспрессового пенопласта (который нашел наибольшее применение при утеплении домов) применяется обозначение ПСБ. Далее через тире могу быть добавлены иные буквы и цифры.

Так, для обозначения самозатухающего пенопласта используется ПСБ-С. Для указания плотности материала далее через дефис пишутся соответствующие цифры (ПСБ-С-ХХ).

Основные марки пенопласта:

ПСБ-С-15

Это беспрессовый пенопласт (самозатухающий) с плотностью 15 (кг/м3).

Материал с такой малой плотностью нашел весьма широкое применение в тех случаях, когда не предъявляются жесткие требования к механической прочности. С помощью такого пенопласта можно успешно утеплять мансарды, различные контейнеры и т.д.

С помощью такого пенопласта можно успешно утеплять мансарды, различные контейнеры и т.д.

Эту марку пенополистирола можно легко определить на ощупь. Такой материал весьма мягкий, при желании и возможности двумя пальцами можно легко сдавить его так, что останутся вмятины.

ПСБ-С-25

Можно сказать, что это наиболее распространенная марка пенопласта. Его используют для самых различных целей — для утепления стен домов, потолков, пола, лоджий, фасадов и др. По сравнению с ПСБ-С-15 пенопласт марки ПСБ-С-25 обладает значительно большей прочностью и, следовательно, сроком службы. Поэтому если вы выбираете пенопласт для утепления стен, то лучше выбрать марку с плотностью 25.

Такой материал двумя пальцами сдавить до вмятин значительно сложнее. На ощупь чувствуется, что твердость выше по сравнению с ПСБ-С-15.

ПСБ-С-35

Это высокопрочный пенопласт, который может быть успешно применен при изоляции фундамента, сооружения подземных конструкций, для защиты почвы от промерзания, теплоизоляции трубопроводов, утепления стен зданий и т. д.

д.

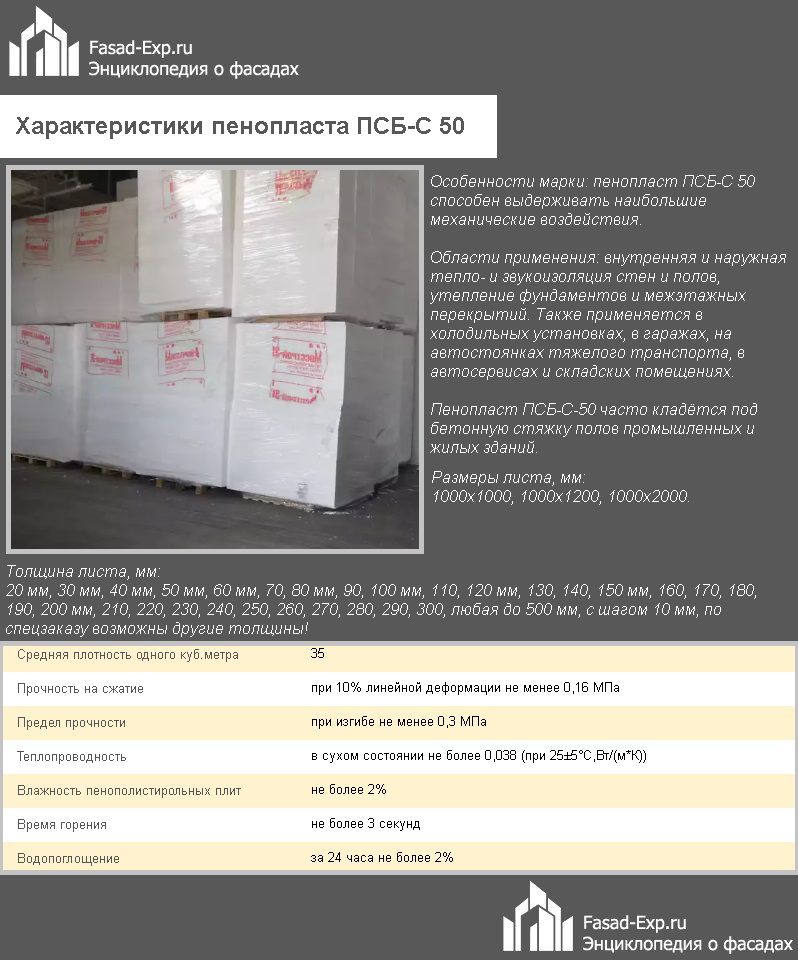

ПСБ-С-50

Эта марка пенопласта характеризуется наибольшей плотностью. Ее используют там, где нужны наиболее высокие прочностные свойства. Например, при сооружении полов в промышленных зданиях, гаражах, при строительстве дорог в условиях высокой подвижности грунтов и т.д.

Надеемся, этот обзор помог вам сориентироваться и определиться, какой именно материал выбрать для тех или иных целей.

Разумеется, разный пенопласт характеризуются разной стоимостью. Чем выше плотность материала, тем его цена выше. Поэтому учитывайте. Не всегда есть смысл гнаться за наибольшими прочностными характеристиками. Лучше выбирать марку пенопласта, которая зачастую и используется при решении рассматриваемых задач.

И перед покупкой обязательно проверяйте — кто производитель того или иного материала. Имейте дело только с надежными поставщиками. Помните: некачественного товара на рынке хватает.

Что означает PSB? -определения PSB

Вы ищете значения PSB? На следующем изображении вы можете увидеть основные определения PSB. При желании вы также можете загрузить файл изображения для печати или поделиться им со своим другом через Facebook, Twitter, Pinterest, Google и т. Д. Чтобы увидеть все значения PSB, пожалуйста, прокрутите вниз. Полный список определений приведен в таблице ниже в алфавитном порядке.

При желании вы также можете загрузить файл изображения для печати или поделиться им со своим другом через Facebook, Twitter, Pinterest, Google и т. Д. Чтобы увидеть все значения PSB, пожалуйста, прокрутите вниз. Полный список определений приведен в таблице ниже в алфавитном порядке.

Основные значения PSB

На следующем изображении представлены наиболее часто используемые значения PSB. Вы можете записать файл изображения в формате PNG для автономного использования или отправить его своим друзьям по электронной почте.Если вы являетесь веб-мастером некоммерческого веб-сайта, пожалуйста, не стесняйтесь публиковать изображение определений PSB на вашем веб-сайте.

Все определения PSB

Как упомянуто выше, вы увидите все значения PSB в следующей таблице. Пожалуйста, знайте, что все определения перечислены в алфавитном порядке.Вы можете щелкнуть ссылки справа, чтобы увидеть подробную информацию о каждом определении, включая определения на английском и вашем местном языке.

Что означает PSB в тексте

В общем, PSB является аббревиатурой или аббревиатурой, которая определяется простым языком. Эта страница иллюстрирует, как PSB используется в обмена сообщениями и чат-форумах, в дополнение к социальным сетям, таким как VK, Instagram, Whatsapp и Snapchat. Из приведенной выше таблицы, вы можете просмотреть все значения PSB: некоторые из них образовательные термины, другие медицинские термины, и даже компьютерные термины. Если вы знаете другое определение PSB, пожалуйста, свяжитесь с нами. Мы включим его во время следующего обновления нашей базы данных. Пожалуйста, имейте в информации, что некоторые из наших сокращений и их определения создаются нашими посетителями. Поэтому ваше предложение о новых аббревиатур приветствуется! В качестве возврата мы перевели аббревиатуру PSB на испанский, французский, китайский, португальский, русский и т.д. Далее можно прокрутить вниз и щелкнуть в меню языка, чтобы найти значения PSB на других 42 языках.

ПСБ 3 (ГОСТ 9491-60) по стандарту: ГОСТ 9491-60

Ребристая плита ПСБ 3 (ГОСТ 9491-60) представляет собой высокопрочное железобетонное прямоугольное изделие с продольными ребрами, которые предают конструкции П-образный вид. В ее полке по специальному заказу может быть предусмотрено отверстие для установки водосточной воронки. Основное предназначение данных строительных элементов — сооружение перекрытия в производственных зданиях. Применяются в объектах с несущими конструкциями (фермы, балки, стены, пр.), расположенными с шагом 6 метров.

В ее полке по специальному заказу может быть предусмотрено отверстие для установки водосточной воронки. Основное предназначение данных строительных элементов — сооружение перекрытия в производственных зданиях. Применяются в объектах с несущими конструкциями (фермы, балки, стены, пр.), расположенными с шагом 6 метров.

Расшифровка маркировки

Условное обозначение железобетонных плит состоит из числовых и буквенных индексов, содержащих краткую запись основной информации об изделии. Маркировка ПСБ 3 (ГОСТ 9491-60) означает, что:

1. ПСБ — ребристая плита с армированными продольными ребрами высокопрочной проволокой;

2. 3 — номер конструкции.

На боковой грани продольного ребра плиты должны быть указана ее марка, краткое наименование или товарный знак производителя, дата выпуска. Кроме того марка плиты должна быть обозначена на верхней поверхности конструкции в центре верхнего поля. Маркировочные надписи наносятся путем штампования или через трафареты краской, стойкой к истиранию, воздействию ультрафиолетовых лучей.

Маркировочные надписи наносятся путем штампования или через трафареты краской, стойкой к истиранию, воздействию ультрафиолетовых лучей.

Материалы и производство

Основным регламентирующим документом изготовления ребристых плит ПСБ 3 (ГОСТ 9491-60) является ГОСТ 9491-60. В зависимости от типа армирования конструкции применяется бетон с маркой по прочности на сжатие М200 (стержневая арматура), М300 (проволока). Такой материал обладает достаточными параметрами влагостойкости, морозостойкости и жесткости и обеспечивает изделиям прочность и стойкость к появлению трещин.

Совместная работа бетонного массива и металла позволяет получить продукцию с высокими физико-химическими показателями. Армирование ребристых плит представляет собой трудоемкий процесс. Полки армируются сварными сетками, поперечные ребра — плоскими каркасами, продольные ребра — предварительно-напряженной арматурой из стержневой арматуры либо проволоки. Марки стали, способы сборки арматурных элементов приведены в нормативном документе изготовления.

Марки стали, способы сборки арматурных элементов приведены в нормативном документе изготовления.

Готовые изделия проходят приемочный контроль на основании итогов испытаний на прочность, жестокость, трещиностойкость, оцениваются их внешний вид, толщина защитного слоя бетона. Изделия с дефектами, с обнажением стальных деталей, с превышением допустимых показателей отклонений по размеру сколов, наплывов бетона, раковин на ребрах приемке не подлежат. Каждая партия ребристых плит должна сопровождаться потребителю с документом о качестве, установленного образца.

Транспортировка и хранение

Железобетонные ребристые плиты ПСБ 3 (ГОСТ 9491-60) надлежит хранить на оборудованных складах и площадках. Изделия укладываются в горизонтальном положении в штабеля. Для того чтобы защитить плиты от деформации и повреждений следует соблюдать следующие правила:

— штабеля располагать, так чтобы они не мешали выполнять работу обслуживающему персоналу, был доступ к захвату верхнего изделия;

— между рядами конструкций устанавливать прокладки одинаковых размеров по толщине в одной вертикальной плоскости, друг над другом;

— маркировочные надписи были доступны к прочтению.

Погрузо-разгрузочные работы необходимо выполнять специальным транспортом, оснащенным захватными приспособлениями за строповочные отверстия или петли.

При транспортировании к месту монтажа ребристым плитам должно гарантироваться надежное фиксирование, исключающее их смещение, трение с кузовом транспорта и между изделиями, а так же опрокидывание.

Уважаемые покупатели! Сайт носит информационный характер.

Указанные на сайте информация не являются публичной офертой (ст.435 ГК РФ).

Стоимость и наличие товара просьба уточнять в офисе продаж или по телефону 8 (800) 500-22-52

Пенопласт — ПрофТеплоСнаб

Оптовые цены на пенопласт

| Марка | Цена |

|---|---|

| Пенопласт ППС 10 (ПСБ-С15) | от 3000 руб/м3 |

| Пенопласт ППС 14 (ПСБ-С25) | от 3800 руб/м3 |

| Пенопласт ППС 16Ф (ПСБ-С25Ф) | от 4200 руб/м3 |

| Пенопласт ППС 25 (ПСБ-С35) | от 6000 руб/м3 |

| Пенопласт ППС 35 (ПСБ-С50) | от 9600 руб/м3 |

| Гранулы пенопласта (2-10 мм) | от 3300 руб/м3 |

Что такое пенопласт?

Пенопласт — материал, который является вспенненной , то есть ячеистой , пластической массой.

Плотность полимера, то есть исходного сырья, из которого производится пенопласт, значительно больше плотности самого пенопласта. Это вполне объяснимо по причине того, что основной объём пенопласта — это воздух.

Благодаря этому достигаются достаточно высокие теплоизоляционные свойства пенопласта. Принцип теплоизоляции следующий: теплопередача происходит только в каждой отдельной ячейке, а теплопередача через стенки ячеек крайне незначительна.

Звукоизоляция пенопласта тоже велика за счёт наличия тонких и эластичных перегородок ячеек пенопласта. Таким образом , перегородки ячеек пенопласта — плохой проводник звуковых колебаний.

Основой для производства пенопластов являются все виды известных пластмасс, другое название — полимеры. Среди пенопластов наиболее известны карбамидно-формальдегидные, поливинилхлоридные, фенол-формальдегидные, полиуретановые и пенополистирольный.

Пенопласт выпускается разной механической прочности, устойчивости к разным видам воздействия на него, разной плотности. Этими факторами и обусловлен конкретный вид производимого пенопласта. Состав сырья для производства пенопласта зависит именно от потребностей потребителя пенопласта.

Этими факторами и обусловлен конкретный вид производимого пенопласта. Состав сырья для производства пенопласта зависит именно от потребностей потребителя пенопласта.

В быту люди чаще всего имеют дело с так называемым беспрессовым пенополистиролом. Он был изобретён немецким концерном BASF в 1951 году и был запущен в производство под торговой маркой «стиропор».

Способ производства таков: гранулы стиропора (ПСВ или ESP) получают благодаря полимеризации стирола с добавлением пентана — порошкообразующего вещества. Конечный продукт широко известен в человеческой цивилизации. Это пенопласт ПСБ-С — теплоизоляционный материал, который почти полностью, на 98% состоит из воздуха, который содержится в микроскопических ячейках с тонкими стенками из полистирола.

Пенопласт: Его структура и состав

Пенопласт это белого цвета материал, жёстко структурированный, состоящий из 2 процентов полистирола и 98 процентов воздуха.

Пенопласт изготавливается путём вспенивания гранул полистирола. Потом микроскопические гранулы обдувают очень горячим паром. Эту процедуру проделывают несколько раз, плотность и вес пенопласта сильно уменьшаются.

Потом микроскопические гранулы обдувают очень горячим паром. Эту процедуру проделывают несколько раз, плотность и вес пенопласта сильно уменьшаются.

Потом полученную массу тщательно высушивают для полного удаления влаги. Сушка производится на открытом воздухе в специально разработанных сушильных камерах.

В результате последней операции форма гранул пенопласта приобретает законченный вид. Размеры гранул находятся в пределах от 3 до 15 мм.

Далее начинается этап прессования для придания нужной формы в виде плит. Оно проводится на специальных станках , которые придают пенопласту знакомую нам форму.

После прессования пенопласт обрабатывается горячим паром. В результате формируются белые блоки заданной ширины и высоты. Блоки разрезаются специальными инструментами (струнами) на толщины, которые требуются клиенту.

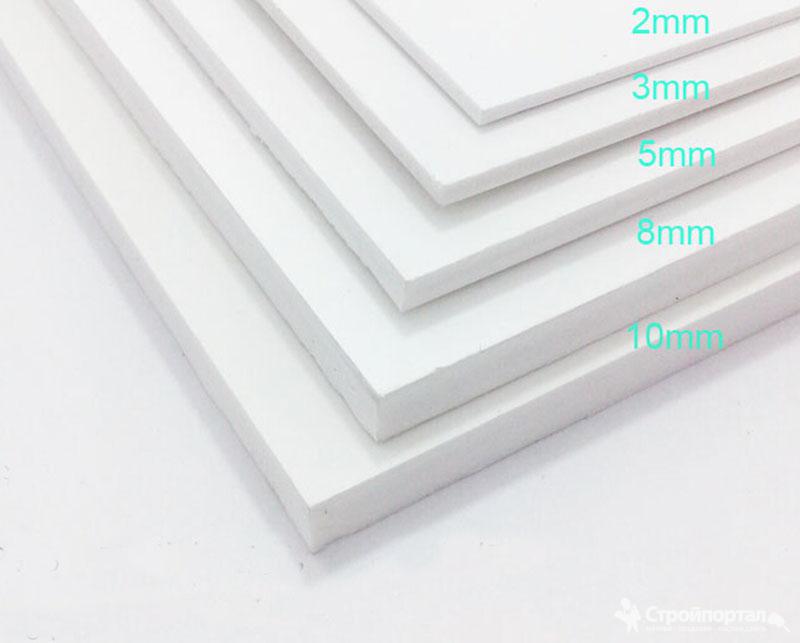

Пенопласт производится толщиной от 20 до 1000 мм. Стандартные габариты плит бывают:

1000х1000 мм

1000х2000 мм

Пенопласт бывает также нестандартных габаритов.

Пенопласт: Описание марок

Марки пенопласта в соответствии со старым ГОСТом 15588-86 назывались ПСБ-С. Основные марки ПСБС, которые мы здесь рассмотрим:

- ПСБ-С15 10-12 кг/м3

- ПСБ-С25 15-17 кг/м3

- ПСБ-С25Ф 16-17 кг/м3

- ПСБ-С35 25-27 кг/м3

- ПСБ-С50 35-37 кг/м3

В Российской Федерации и Советском Союзе прессовый пенопласт обозначался ПС, а беспрессовый пенопласт обозначался ПСБ. Аббревиатура ПСБ-С обозначает беспрессовый пенопласт, способный к самозатуханию.

Марки пенопласта в соответствии с новым ГОСТом 15588-2014 называются ППС. Основные марки, которые мы здесь рассмотрим:

- ППС10 10 кг/м3 (вместо ПСБ-С15)

- ППС14 14 кг/м3 (вместо ПСБ-С25)

- ППС16Ф 16 кг/м3 (вместо ПСБ-С25Ф)

- ППС25 25 кг/м3 (вместо ПСБ-С35)

- ППС35 35 кг/м3 (вместо ПСБ-С50)

Аббревиатура ППС обозначает пенополистирол (пенополистирольный пенопласт).

Области применения в зависимости от марок:

ППС 10 применяется для:

- звукоизоляции и утепления конструкций, не подверженным механическим воздействиям и нагрузкам, таким как пенопласт между стропилами, лежащий в совмещённой кровле или на крыше без чердачного этажа.

- Утепления бытовок, вагонов, контейнеров.

ППС 14 применяется для:

- утепления стен, полов и крыш без нагрузки, лоджий, частных домов , квартир и так далее.

ППС 16Ф применяется для:

- тепло- и звукоизоляции оштукатуриваемых фасадов. Пенопласт ППС 16Ф создаётся таким образом, что обладает очень высокой адгезией наносимого штукатурного слоя и обеспечивает ровное нанесение и

- отличное прилипание последнего.

ППС 25 применяется для:

- тепло-, гидро- и звукоизоляции фундаментов, подземных конструкций и цокольных этажей при большой нагрузочной способности.

- тепло- и звукоизоляции плоских нагружаемых кровель.

- предотвращения грунтопромерзания.

ППС 35 применяется для:

- тепло-, гидро- и звукоизоляции фундаментов, подземных конструкций и цокольных этажей при ещё большей нагрузочной способности, чем ППС 25.

- тепло- и звукоизоляции плоских нагружаемых кровель при ещё большей нагрузочной способности, чем ППС 25.

- предотвращения грунтопромерзания.

- устройстве аэродромного покрытия.

Преимущества пенопласта:

Пенопласт используется как в строительстве для теплоизоляции, так и для упаковки, например для упаковки пищи, для изготовления одноразовой посуды, так как пенопласт не токсичен. Также пенопласт используется не только для изготовления пищевой упаковки , но и просто для упаковки различных непищевых изделий.

Это крайне лёгкий материал, следовательно чрезвычайно удобен при погрузке, выгрузке, монтаже и укладке. Справиться с вышеуказанными операциями может и один человек. Пенопласт не создаёт сильной нагрузки на крепёж и несущие конструкции.

Пенопласт не подвержен гниению , воздействию агрессивной микрофлоры и препятствует размножению гнилостных микроорганизмов.

Пенопласт легко поддаётся обработке любыми режущими инструментами, как то пила, нож, а также горячей проволоки(струны).

Возможность изготовления самых нестандартных изделий методом контурной резки, которые невозможно изготовить из других теплоизоляционных материалов.

Наконец, есть ещё один фактор, способствующий популярности пенопласта — его низкая отпускная цена по сравнению с другими видами популярных утеплителей — экструдированного пенополистирола и базальтовой минваты в сочетании с централизованной доставкой потребителю с завода-изготовителя.

Области применения:

Из-за замечательных тепло- и звукоизоляционных свойств пенопласт применяется и в наружних , и во внутренних работах. Серийно выпускаются такие промышленные изделия, как листы пенопласта разных габаритных размеров и толщины, так и в виде пенопластовой скорлупы для трубной изоляции.

Из пенопласта на заказ изготавливают самые различные нестандартные изделия на заказ, возможна контурная резка , изготовление различных объёмных фигур, таких как скульптуры, элементы декора, лепнина, потолочная плитка, плинтусы , театральных декораций и т.д.

Изготавливаются также из пенопласта поплавки, ёлочные украшения , спасательные жилеты для тонущих в море и терпящих бедствие пассажиров, пенопласт служит и в качестве упаковки высокотехнологичного оборудования, приборов и бытовой техники при перевозке и транспортировке.

Для повышения живучести судов их отсеки заполняют пенопластом. Также это упаковка для дорогих и хрупких товаров, подложка для продуктов , одноразовая посуда.

Наконец, политерм и полистиролбетон используются в отделке и строительстве.

Характеристики пенопласта:

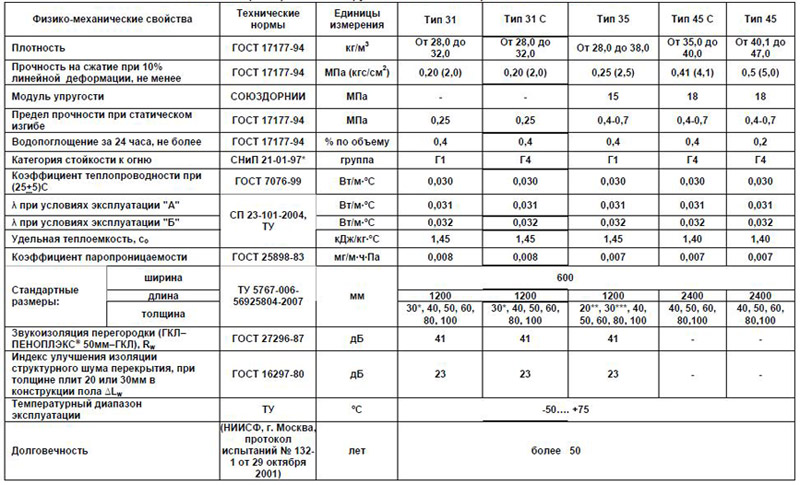

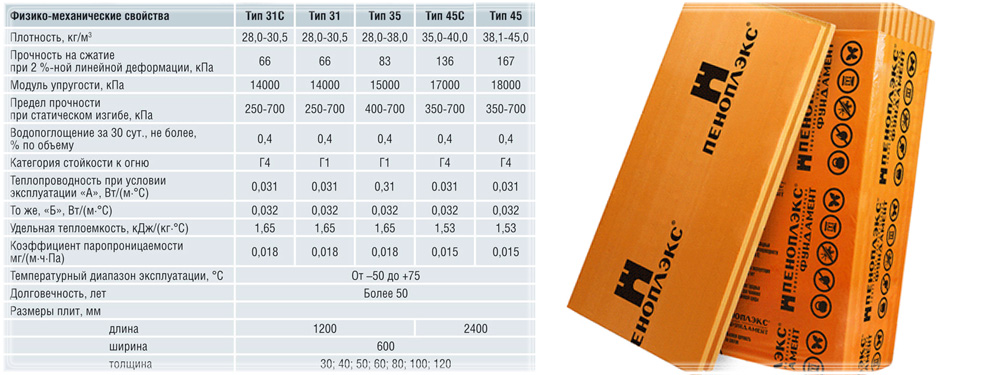

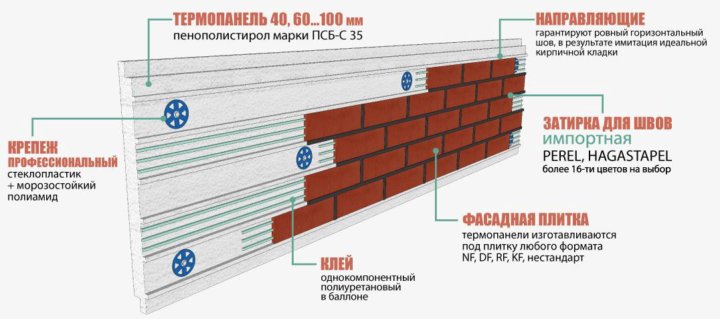

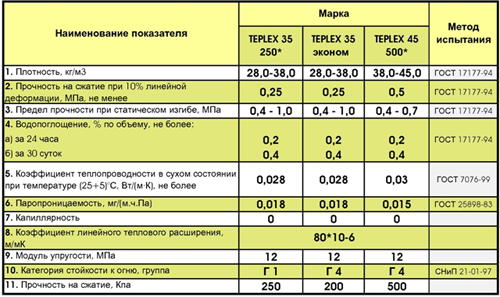

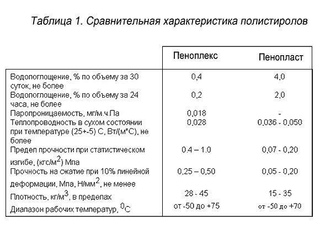

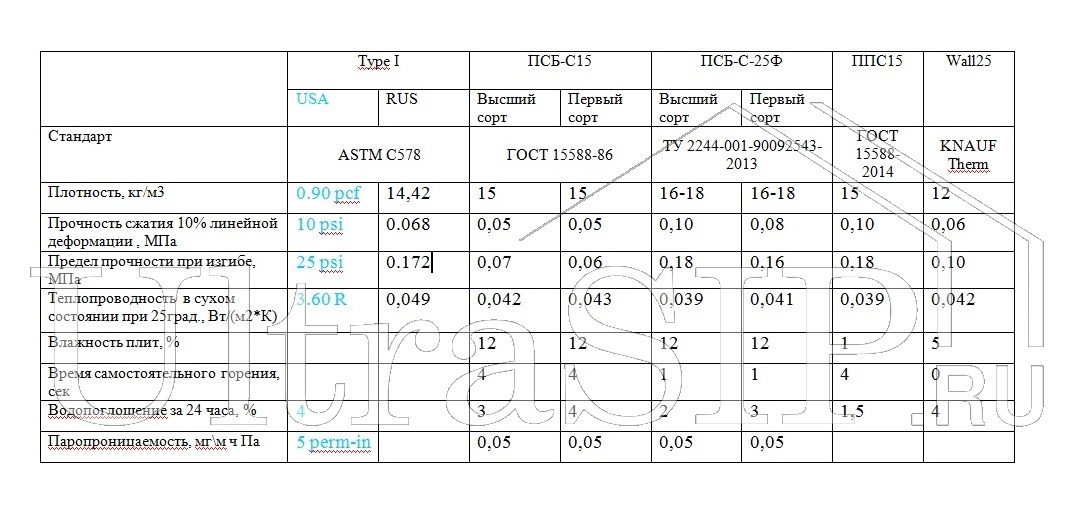

В данном разделе сайта мы приводим характеристики (физико-механические свойства) пенополистирола (пенопласта) ППС, производимого в соответствии с ГОСТом 15588-2014, пришедшему на смену старому ГОСТу 15588-86 (ПСБ-С):

Эта таблица с характеристиками (физико-механическими свойствами) плит пенополистирола (пенопласта) соответствует типу Р. Тип Р, в соответствии с ГОСТом, означает: резаные из крупногабаритных блоков. Далее буква А (вид А) означает: плиты с прямоугольной боковой кромкой.

Показатели физико-механических свойств пенопласта

| ППС10 | ППС14 | ППС16Ф | ППС25 | ППС35 | |

|---|---|---|---|---|---|

| Плотность пенопласта | не менее 10 кг/м3 | не менее 14 кг/м3 | не менее 16 кг/м3 | не менее 25 кг/м3 | не менее 35 кг/м3 |

| Прочность пенопласта на сжатие при 10 %-ной линейной деформации | не менее 40 кПа | не менее 80 кПа | не менее 100 кПа | не менее 160 кПа | не менее 250 кПа |

| Предел прочности пенопласта при изгибе | не менее 60 кПа | не менее 150 кПа | не менее 180 кПа | не менее 250 кПа | не менее 350 кПа |

| Предел прочности пенопласта при растяжении в направлении, перпендикулярном поверхности | не норми- руется | не норми- руется | не менее 100 кПа | не норми- руется | не норми- руется |

| Теплопроводность плит в сухом состоянии при температуре (10 ± 1) °С (283 К) | не более 0,041 Вт/(м∙К) | не более 0,038 Вт/(м∙К) | не более 0,036 Вт/(м∙К) | не более 0,034 Вт/(м∙К) | не более 0,036 Вт/(м∙К) |

| Теплопроводность плит в сухом состоянии при температуре (25 ± 5) °С (298 К) | не более 0,044 Вт/(м∙К) | не более 0,040 Вт/(м∙К) | не более 0,038 Вт/(м∙К) | не более 0,036 Вт/(м∙К) | не более 0,038 Вт/(м∙К) |

| Влажность по массе | не более 5,0% | не более 3,0% | не более 2,0% | не более 2,0% | не более 2,0% |

| Водопоглощение по объему, за 24 ч | не более 4,0% | не более 3,0% | не более 1,0% | не более 2,0% | не более 2,0% |

| Время самостоятельного горения | не более 4 сек | не более 4 сек | не более 4 сек | не более 4 сек | не более 4 сек |

Приведём пример обозначения пенополистирола (пенопласта) в соответствии с ГОСТом 15588-2014:

ППС25-Р-А-1000-1000-50 ГОСТ 15588-2014

Что фактически означает : пенополистирол (пенопласт) марки ППС25 типа Р, вида А, далее следуют размеры плиты в миллиметрах 1000х1000х50, произведённый в соответствии с ГОСТом 15588-2014

Компания оказывает услуги по доставке материалов по Москве, Московской области и близлежащим областям.

Осуществляется экспедирование доставки,на материалы предоставляются сертификаты и паспорта качества..

При необходимости предоставляется отсрочка оплаты.

СРОКИ — ПО ДОГОВОРЁННОСТИ

Теплоизоляционные скорлупы для труб

В статье будем рассматривать как синонимы понятия пенопласт, пенополистирол, вспененный полистирол, ППС, а ППУ – это пенополиуретан или вспененный полиуретан.

Скорлупы ППС из пенополистирола марок ПСБ-С

Скорлупы ППС, так же как и Скорлупы ППУ, изготавливают в виде полуцилиндров. Для теплоизоляции прямого участка трубопровода, два сегмента скорлупы надеваются на трубу с двух сторон и фиксируются клеем или хомутами. Полуцилиндры (и ППС и ППУ) имеют замковое соединение, что облегчает монтаж и позволяет сделать соединение герметичным.

Скорлупы ППС производят из вспененного полистирола марок серии ПСБ-С. Аббревиатура «ПСБ» расшифровывается как «пенополистирол суспензионный беспрессовый». В состав пенополистирола входят специальные вещества – антипирены. Антипирены замедляют воспламенение и горение. «С» в составе марки означает самозатухающий.

Аббревиатура «ПСБ» расшифровывается как «пенополистирол суспензионный беспрессовый». В состав пенополистирола входят специальные вещества – антипирены. Антипирены замедляют воспламенение и горение. «С» в составе марки означает самозатухающий.

Скорлупы ППС из пенопласта ПСБ-С всех марок относятся к классу горючести Г3. Время горения, при отсутствии открытого пламени, не более 3 секунд.

Пенопласт ПСБ-С применяется не только как утеплитель, но и в других сферах. Например, в пищевой промышленности его применяют в качестве упаковки, что указывает на его гигиеничность и экологичность.

Технологии производства скорлуп ППС и ППУ

Пенопласт ПСБ-С делают из гранул стирола, заполненных углекислым газом. В процессе нагревания гранулы стирола спекаются между собой и расширяются в объеме до 50 раз. Скорлупы ППС вырезаются из готовых кубов пенопласта раскаленной проволокой на автоматизированных станках.

Скорлупы ППУ непосредственно отливаются в формы нужного типоразмера с использованием заливочных машин высокого давления.

Технологии производства скорлуп ППУ и ППС различны, но все они обеспечивают небольшой вес готовой продукции и заданные теплоизоляционные характеристики при хороших показателях прочности.

Сравнительные характеристики Скорлуп ППС

В таблицу сведены характеристики Скорлуп ППС, произведенных из пенопласта ПСБ-С различных марок.

| ПСБ-С25 |

ПСБ-С25ф |

ПСБ-С25ф+ |

ПСБ-С25Т |

ПСБ-С35 |

ПСБ-С35Т |

ПСБ-С50 | |

|---|---|---|---|---|---|---|---|

| Плотность, кг/м3 | 15,5 | 16 | 18 | 20 | 25,5 | 35 | 35,5 |

| Теплопроводность в сухом состоянии при (25±5)°С, Вт/(м·К), не более | 0,0386 | 0,035 | 0,035 | 0,0386 | 0,0369 | 0,0369 | 0,0368 |

| Прочность на сжатие при 10 % линейной деформации, МПа, не менее | 0,114 | 0,137 | 0,144 | 0,134 | 0,178 | 0,184 | 0,217 |

| Предел прочности при изгибе, МПа, не менее | 0,196 | 0,214 | 0,225 | 0,231 | 0,271 | 0,285 | 0,317 |

| Влажность, %, не более | 3 | 2 | 2 | 2 | 1 | 1 | 1 |

| Водопоглощение за 24 ч, % по объему, не более | 1,3 | 0,9 | 0,75 | 1,1% | 0,9 | 0,8 | 0,7 |

Пенополистирол марки ПСБ-С 25

Пенополистирол ПСБ-С 25 также известен под марками пенопласта ПСБС 25 и ПСБ 25.

Благодаря своей универсальности, ПСБ-С 25 – самая распространённая марка пенопласта. В отличии от более низкой марки ПСБ-С 15, плотность ПСБ-С 25 такова, что сдавить его до вмятин двумя пальцами сложно.

Пенополистирол марки ПСБ-С 25Ф

Пенополистирол ПСБ-С 25Ф также известен под марками пенопласта ПСБС 25Ф и ПСБ 25Ф, ПСБ-С 25 Фасадный.

ПСБ-С-25Ф отличается от ПСБ-С 25 тем, что имеет ровную поверхность с мелкой гранулой и с высокоадгезивными свойствами.

Пенополистирол марки ПСБ-С 35

Пенополистирол ПСБ-С 35 также известен под марками пенопласта ПСБС 35 и ПСБ 35.

Высокопрочный пенопласт ПСБ-С-35 высокой плотности. Выглядит, как вспененный термопласт белого цвета, состоящий из сплавившихся гранул.

Пенополистирол марки ПСБ-С 50

Пенополистирол ПСБ-С 50 также известен под марками пенопласта ПСБС 50 и ПСБ 50.

Пенопласт ПСБ-С 50 характеризуется наибольшей плотностью, пенопласт способен выдерживать наибольшие механические нагрузки.

Чем выше плотность материала, тем его цена выше. Учитывайте, не всегда есть смысл гнаться за наибольшими прочностными характеристиками. С ценами на скорлупы ППС из пенопласта различных марок можно ознакомиться в нашем прайс-листе.

Устойчивость ППУ и ППС к солнечным лучам

Пенополиуретан (ППУ) боится солнечных лучей. От их прямого воздействия он желтеет и начинает крошиться. Для изоляции труб наружной прокладки используют скорлупы ППУ в облицовке фольгой, стеклопластиком, или защищенные кожухом. Ультрафиолетовые лучи на облицованной скорлупе ППУ или в окожушке уже никак не сказываются.

Пенополистирол (ППС) сам по себе более устойчив к солнечным лучам, но и он подвержен их разрушительному воздействию. Ультрафиолет разлагает пенополистирол со скоростью примерно 1 мм в год.

Скорлупы ППС, изначально защищенные фольгой или стеклопластиком, НЕ производятся. Если утепленная скорлупой ППС труба проходит в местах воздействия солнца, то скорлупу лучше дополнительно защитить обмоткой или выполнить окожушку.

Купить скорлупу ППС

Скорлупы ППС и скорлупы ППУ в облицовке и без вы можете приобрести у нас. Также предлагаем клей, хомуты для монтажа и оцинкованные кожуха (окожушку) на скорлупы для защиты.

Позвоните по телефону бесплатной горячей линии 8-800-250-53-21 или оставьте сообщение ниже.

Промсвязьбанк объявляет о ребрендинге – Коммерсантъ Пермь

Промсвязьбанк объявляет о ребрендинге: теперь во всех коммуникациях будет использоваться обновленный логотип – «ПСБ» или «ПСБ Банк». При этом официальное наименование банка не меняется.

Последние полтора года были для банка временем кардинальных изменений. В прошлом году Промсвязьбанк стал кредитной организацией с государственным участием, а также опорным банком по работе с оборонно-промышленным комплексом (ОПК) и сопровождению гособоронзаказа (ГОЗ). Ребрендинг призван сделать облик ПСБ более целостным, соответствующим его текущим позициям и задачам, он станет завершающим этапом перемен.

Новый логотип банка – более минималистичный и современный, при этом сохраняет преемственность не только в форме, но и в цвете: осталось сочетание оранжевого цвета и синего. Аббревиатура ПСБ отражает тренд к использованию более емких и запоминающихся коротких названий.

«Когда мы рассматривали варианты логотипов и фирменных стилей, у нас было много разных идей, в том числе полностью транслирующие новое позиционирование банка цветовые варианты. Тем не менее нашей задачей было сохранить баланс в имидже банка, сделать так, чтобы он перекликался со стратегией универсального банка, работающего как с военным сегментом клиентов, так и с гражданским. Не менее важно, что у ПСБ – долгая история, налаженные связи, широкая узнаваемость среди клиентов. Новый банк мы создаем на базе старого, поэтому самым главным в ребрендинге для нас стало именно сохранение преемственности», – рассказывает директор департамента маркетинга Промсвязьбанка Елена Мелихова.

Обновление дизайна офисов и вывесок будет происходить поэтапно. В первую очередь будет произведена замена вывесок в действующих офисах. Задача новой палитры для помещений – сделать их более светлыми, воздушными, технологичными, а новое расположение мебели и стоек операционистов добавит ощущения легкости и новизны. Предпочтение в офисах ПСБ отдано светлым, спокойным тонам, зоны обслуживания клиентов также получат свою цветовую кодировку. Во всех отремонтированных офисах появятся отдельные зоны для обучения клиентов, в которых специалисты банка будут демонстрировать возможности мобильного банкинга и рассказывать об онлайн-услугах ПСБ.

В первую очередь будет произведена замена вывесок в действующих офисах. Задача новой палитры для помещений – сделать их более светлыми, воздушными, технологичными, а новое расположение мебели и стоек операционистов добавит ощущения легкости и новизны. Предпочтение в офисах ПСБ отдано светлым, спокойным тонам, зоны обслуживания клиентов также получат свою цветовую кодировку. Во всех отремонтированных офисах появятся отдельные зоны для обучения клиентов, в которых специалисты банка будут демонстрировать возможности мобильного банкинга и рассказывать об онлайн-услугах ПСБ.

Использование командной строки

для инструментов — ulysseswu/freemote Wiki

Для получения справки по каждому инструменту используйте -h ( --help для FreeMoteViewer).

ЭмтКонверт

Шифрование/дешифрование PSB, необходимо указать ключ.

пиксель

Когда вы извлекаете изображения из других инструментов, а цвет изображений выглядит неправильно, используйте это для преобразования изображений, чтобы пиксели выглядели правильно.

Switch02

Для каждых 4 байтов переключать байт [0] [2].

РОР

Круговой сдвиг вправо.

РОЛ

Круговая смена влево.

RGBA428

Шибуя Схватка!

Расширение 4-битного пикселя до 8-битного пикселя.

RGBA2L8Оттенки серого

Преобразование цвета в оттенки серого в стиле L8.

До

Раскрутить

Плитка

Свиззл

пакет

Упаковка/распаковка PSB в/из оболочки, такой как mdf, lz4 и т. д. (требуются FreeMote.Plugins)

распечатать

Распечатать PSB ЕМТ.(для исходного состояния скорее всего выглядит странно)

мдф

Упаковать/Распаковать MDF с шифрованием MT19937. (Требуются FreeMote.Plugins)

исправить

Применить некоторые исправления для PSB.

База метаданных

Исправлена проблема отсутствия [метаданные/база/движение] для частично экспортированных PSB.

PsbDecompile

Преобразование PSB в JSON-файлы описания и ресурсы.

PsbDecompile sample.psb

изображение

Получить комбинированное изображение из файлов pig.

PsbDecompile image sample.psb

отвязать

Отвязать текстуры от PSB EMT, получить все текстуры и PSB без текстур внутри (иначе PSB внешней текстуры).

PsbDecompile развязать образец.psb

информация-psb

Извлечь файлы из info.psb.m и body.bin. (Требуются FreeMote.Plugins)

PsDecompile info-psb xxx_info.psb.m -k {key}

PsBuild

Преобразование JSON-файлов описания и ресурсов в PSB.

Образец PsBuild.psb.json

ссылка

Связать текстуры во внешнюю текстуру (EMT) PSB.

Образец ссылки PsBuild.psb tex000.png tex001.png

порт

Перекомпилировать PSB ЕМТ на другую платформу (например, с KRKR на Win). Поддерживаемые платформы для порта:

Поддерживаемые платформы для порта: win , krkr , common , ems

Порт PsBuild -p win sample-krkr.psb

информация-psb

Упаковать файлы в info.psb.m и body.bin . (Требуются FreeMote.Plugins)

PsBuild info-psb xxx_info.psb.m.json

заменить

Замена на месте: заменить текстуры PSB. Работает только для чистых PSB с несжатыми текстурами (RGBA8, RGBA4444).

Если с восстановленным PSB что-то не так, эта функция будет полезна.

PsBuild заменить sample.psb sample.json

- sample.json: сгенерировано

PsbDecompile sample.psb, а затем замените изображения в папкеsample(ресурс).

Средство просмотра FreeMote

Предварительный просмотр EMT PSB и его движений.

ЭмтМейк

Конвертировать EMT PSB в файл проекта MMO.

Заявка на патент США на СИСТЕМУ И СПОСОБ ПРИМЕНЕНИЯ ПОЛИТИКИ КОНФИДЕНЦИАЛЬНОСТИ Патентная заявка (заявка № 20210271776, выданная 2 сентября 2021 г.

)

)

ОБЛАСТЬ ИЗОБРЕТЕНИЯ

Настоящее изобретение относится к системам связи. Более конкретно, настоящее изобретение относится к архитектуре систем связи и способам реализации политик конфиденциальности, которые обеспечивают контролируемое согласование обмена данными и сбора метаданных.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

В последние годы все больше и больше коммуникационных сеансов смещаются (с точки зрения общих данных и использования приложений) в сторону одной стороны, которая имеет определенные преимущества, которые могут быть получены либо из технологического превосходства, либо из власти формального регулирования, и /или любой другой предмет. Такая предвзятость может возникнуть из-за быстрого развития программного обеспечения, связанного с коммуникацией, а также из-за развития компьютерных технологий. Кроме того, в настоящее время нет средств для обеспечения соблюдения и обеспечения каких-либо соглашений о конфиденциальности или расчетов между пользователями и поставщиками услуг, поэтому протоколы конфиденциальности не отслеживаются в достаточной степени.

Защита элементов конфиденциальности устройства пользователя, взаимодействующего с другими пользователями (в том числе с поставщиками приложений) и/или выполняющего различные транзакции через сеть связи с помощью компьютерных приложений, в течение многих лет была проблемой в связи с быстрым развитием компьютерные технологии. Например, поставщики социальных сетей используют файлы cookie и/или социальные плагины в браузерах и/или приложениях компьютеров, такие файлы cookie могут собирать данные пользователя. Основная роль подключаемых модулей заключается в том, чтобы помогать и улучшать взаимодействие с пользователем путем: ссылки на веб-сайты, выполнения объектов, отметки «Нравится» контента, «поделиться» данными и т.п.Такие плагины могут быть настроены с дополнительными скрытыми операторами (например, специальными сценариями Java), которые стимулируют сбор личных данных с устройства пользователя на сервер провайдера социальной сети.

Как правило, сеансы связи осуществляются через архитектуру взаимодействия открытых систем (OSI), которая представляет собой концептуальную архитектуру, характеризующую и стандартизирующую функции связи телекоммуникационной или вычислительной системы без учета их базовой внутренней структуры и технологии. Его целью является совместимость различных систем связи со стандартными протоколами. Эта архитектура разделяет систему связи на многочисленные уровни абстракции, где каждый уровень обслуживает уровень выше него и обслуживает уровень ниже него. Первоначальная версия модели определяет семь слоев. На каждом уровне N два объекта взаимодействующих систем (одноранговые узлы уровня N) обмениваются блоками данных протокола (PDU) посредством протокола уровня N. Каждый PDU содержит полезную нагрузку, называемую блоком служебных данных (SDU), а также связанные с протоколом заголовки и/или нижние колонтитулы.

Его целью является совместимость различных систем связи со стандартными протоколами. Эта архитектура разделяет систему связи на многочисленные уровни абстракции, где каждый уровень обслуживает уровень выше него и обслуживает уровень ниже него. Первоначальная версия модели определяет семь слоев. На каждом уровне N два объекта взаимодействующих систем (одноранговые узлы уровня N) обмениваются блоками данных протокола (PDU) посредством протокола уровня N. Каждый PDU содержит полезную нагрузку, называемую блоком служебных данных (SDU), а также связанные с протоколом заголовки и/или нижние колонтитулы.

Примером коммерческого использования архитектуры OSI является набор протоколов Интернета, в котором компоновка компьютеров, серверов, маршрутизаторов и других устройств и набор протоколов связи используются для формирования компьютерных сетей и/или систем связи. Например, TCP/IP обеспечивает сквозную передачу данных. Эта функциональность организована в четыре уровня абстракции, которые используются для сортировки всех связанных протоколов в соответствии с областью задействованной сети.

Другим примером могут быть поставщики приложений, желающие либо представить предоплаченную рекламу, либо продать статистическую информацию о пользователе определенным третьим сторонам, и поэтому, например, желают взамен обеспечить взаимодействие пользователей с их социальным приложением, посредством чего такие приложение может проверить, что информация о пользователе доступна (по согласованию сторон) и не подвергается манипулированию.

Другим примером могут быть поставщики приложений, которым необходимо доказать официальным регулирующим органам (например, GDPR ЕС — общие положения о защите данных), что они соблюдают взаимно согласованное соглашение о конфиденциальности, которое представляет собой согласованный компромисс конфиденциальности между конкретным пользователем и/или другого конкретного поставщика приложений в полном объеме, чтобы быть освобожденным от нормативных ограничений и штрафов.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Таким образом, в соответствии с некоторыми вариантами осуществления изобретения предложен способ применения политики конфиденциальности для обеспечения согласования между пользователями, общающимися через коммуникационную архитектуру открытого системного взаимодействия (OSI), способ включает получение политика конфиденциальности как минимум для одного устройства пользователя; получение политики использования по меньшей мере для одного пользователя, при этом политика использования определяет по меньшей мере первый уровень использования и второй уровень использования, при этом первый уровень использования соответствует первой политике конфиденциальности, а второй уровень использования соответствует второй политике конфиденциальности; получение кодов шифрования; прием по меньшей мере одного набора данных от первого пользователя для отправки второму пользователю, при этом по меньшей мере один набор данных содержит по меньшей мере один сегмент данных; шифрование первым сервером полученных сегментов данных; прием вектора применения политики конфиденциальности, имеющего ключи расшифровки, соответствующие кодам шифрования, и сконфигурированного для обеспечения возможности расшифровки сегментов данных, соответствующих совпадению между политикой пользователя и политикой использования; и выполнение выборочного дешифрования вторым сервером для каждого сегмента данных. Согласно некоторым вариантам осуществления сегменты данных, которые соответствуют совпадению между политикой конфиденциальности и политикой использования, могут быть расшифрованы. В соответствии с некоторыми вариантами осуществления по меньшей мере один из первого сервера и второго сервера может быть внешним по отношению к первому пользователю и второму пользователю

Согласно некоторым вариантам осуществления сегменты данных, которые соответствуют совпадению между политикой конфиденциальности и политикой использования, могут быть расшифрованы. В соответствии с некоторыми вариантами осуществления по меньшей мере один из первого сервера и второго сервера может быть внешним по отношению к первому пользователю и второму пользователю

. В некоторых вариантах осуществления по меньшей мере один пользователь может быть поставщиком услуг.

В соответствии с некоторыми вариантами осуществления способ может дополнительно включать создание матрицы политики конфиденциальности из полученной политики конфиденциальности и политики использования.

В соответствии с некоторыми вариантами осуществления матрица политики конфиденциальности может храниться в бюро расчета конфиденциальности.

В соответствии с некоторыми вариантами осуществления способ может дополнительно включать идентификацию по меньшей мере одного сегмента данных, который применим для обработки для обеспечения соблюдения политики конфиденциальности.

В соответствии с некоторыми вариантами осуществления способ может дополнительно включать маркировку сегментов данных, которые не были расшифрованы.

В соответствии с некоторыми вариантами осуществления способ может дополнительно включать аннулирование сегментов данных, которые не были расшифрованы.

В некоторых вариантах осуществления шифрование может выполняться в восходящем направлении.

В некоторых вариантах осуществления дешифрование может выполняться ниже по потоку.

В соответствии с некоторыми вариантами осуществления способ может дополнительно включать отправку по меньшей мере расшифрованных данных второму пользователю.

В соответствии с некоторыми вариантами осуществления способ может дополнительно включать отправку нерасшифрованных данных второму пользователю.

В некоторых вариантах осуществления данные могут быть получены через коммуникационную архитектуру взаимодействия открытых систем (OSI).

В некоторых вариантах осуществления данные могут передаваться через коммуникационную архитектуру взаимодействия открытых систем (OSI).

В соответствии с некоторыми вариантами осуществления, по крайней мере, один из первого сервера и второго сервера может быть частью сетевой инфраструктуры архитектуры связи OSI

Кроме того, в соответствии с другим вариантом осуществления изобретения система обеспечения соблюдения политики конфиденциальности для обеспечивать согласование между пользователями, осуществляющими связь через сеть, имеющую архитектуру связи открытого взаимодействия систем (OSI), при этом система содержит по меньшей мере одну базу данных, сконфигурированную для хранения политики конфиденциальности первого пользователя и политики использования второго пользователя; уровень конфиденциальности, добавленный в архитектуру OSI, при связи по крайней мере с одним устройством пользователя; бюро урегулирования конфиденциальности, связанное с сетью OSI и сконфигурированное для обеспечения контроля за шифрованием и расшифровкой данных; и по меньшей мере один процессор, сконфигурированный для обеспечения возможности шифрования, и по меньшей мере еще один процессор для обеспечения возможности расшифровки данных, проходящих через уровень конфиденциальности. Согласно некоторым вариантам осуществления сегменты данных, соответствующие совпадению между политикой конфиденциальности и политикой использования, могут быть расшифрованы по меньшей мере одним процессором. Согласно некоторым вариантам осуществления по крайней мере один процессор может быть внешним по отношению к первому пользователю и второму пользователю

Согласно некоторым вариантам осуществления сегменты данных, соответствующие совпадению между политикой конфиденциальности и политикой использования, могут быть расшифрованы по меньшей мере одним процессором. Согласно некоторым вариантам осуществления по крайней мере один процессор может быть внешним по отношению к первому пользователю и второму пользователю

. В некоторых вариантах осуществления по крайней мере один пользователь может быть поставщиком услуг.

В некоторых вариантах осуществления шифрование может выполняться в восходящем направлении.

В некоторых вариантах осуществления дешифрование может выполняться ниже по потоку.

В соответствии с некоторыми вариантами осуществления сегменты данных, которые не соответствуют совпадению между политикой конфиденциальности и политикой использования, могут быть аннулированы.

В некоторых вариантах осуществления первый сервер может быть настроен на шифрование данных, а второй сервер может быть настроен на дешифрование данных.

В некоторых вариантах осуществления данные могут передаваться через коммуникационную архитектуру взаимодействия открытых систем (OSI).

В соответствии с некоторыми вариантами осуществления по крайней мере один процессор является частью сетевой инфраструктуры архитектуры связи OSI. спецификация.Изобретение, однако, как в отношении организации, так и в отношении способа работы, вместе с его задачами, признаками и преимуществами, лучше всего можно понять, обратившись к следующему подробному описанию при прочтении сопроводительных чертежей, на которых:

РИС. 1A схематически иллюстрирует известную систему связи с платформой управления конфиденциальностью;

РИС. 1B схематически иллюстрирует известную систему связи с платформой управления конфиденциальностью и локальными блоками управления;

РИС.2 схематически иллюстрирует систему связи с расширенной архитектурой OSI, включающей в себя уровень конфиденциальности, согласно некоторым вариантам осуществления изобретения;

РИС. 3 показана блок-схема реализации политики конфиденциальности между пользователем и поставщиком услуг в соответствии с некоторыми вариантами осуществления изобретения;

3 показана блок-схема реализации политики конфиденциальности между пользователем и поставщиком услуг в соответствии с некоторыми вариантами осуществления изобретения;

РИС. 4 схематически иллюстрирует поток данных в сеансе связи от пользователя к поставщику услуг в рамках открытой системы связи согласно некоторым вариантам осуществления изобретения; и

РИС.5 схематично иллюстрирует поток данных в сеансе связи от поставщика услуг к пользователю в рамках открытой системы связи согласно некоторым вариантам осуществления изобретения.

Следует понимать, что для простоты и ясности иллюстрации элементы, показанные на фигурах, не обязательно нарисованы в масштабе. Например, размеры некоторых элементов могут быть преувеличены по сравнению с другими элементами для ясности. Кроме того, если это считается уместным, ссылочные позиции могут повторяться на фигурах для обозначения соответствующих или аналогичных элементов.

ПОДРОБНОЕ ОПИСАНИЕ НАСТОЯЩЕГО ИЗОБРЕТЕНИЯ

В последующем подробном описании изложены многочисленные конкретные детали, чтобы обеспечить полное понимание изобретения. Однако специалистам в данной области техники будет понятно, что настоящее изобретение можно применять на практике без этих конкретных подробностей. В других случаях хорошо известные способы, процедуры и компоненты подробно не описаны, чтобы не затенять настоящее изобретение.

Однако специалистам в данной области техники будет понятно, что настоящее изобретение можно применять на практике без этих конкретных подробностей. В других случаях хорошо известные способы, процедуры и компоненты подробно не описаны, чтобы не затенять настоящее изобретение.

Следует отметить, что используемый здесь термин «данные» может относиться к частным данным и/или данным, идентифицированным как таковые, которые структурированы как данные любого типа, включая наборы данных (например,г. кластерные, группирующие и/или интегрированные данные), сегменты данных и/или фрагменты данных (например, единица личной информации и/или единица взаимодействия с пользователем и/или любая другая единица данных, выбранная пользователями в качестве личных данных). Используемый здесь термин данные может также относиться к любому типу информации, сигналам, метаданным, выходным данным алгоритма искусственного интеллекта, выходным данным ботов, работе автоматических роботов и т.п. В некоторых вариантах осуществления данные, используемые в дальнейшем, могут также включать применимые или релевантные данные, например информацию, которая может быть сгенерирована отдельно и/или в ответ на запрос пользователя и/или поставщика услуг.

Теперь обратимся к фиг. 1A-1B, которые схематически иллюстрируют известную систему 100 связи с платформой 108 управления конфиденциальностью. Система связи 100 соединяет пользователя 102 , например, с помощью компьютеризированного устройства, с поставщиком услуг 106 , который предоставляет некоторые услуги пользователю через по меньшей мере одну сеть связи 104 , 114 . Следует понимать, что используемый здесь термин «сеть» может относиться к проводной, беспроводной и/или сотовой сети.

Сеть 104 , 114 содержит архитектуру взаимодействия открытых систем (OSI), которая действует как третья сторона при связи с платформой управления конфиденциальностью 108 , обеспечивая политику взаимодействия (например, в сеансах связи) между пользователем 102 и поставщик услуг 106 таким образом, что ни пользователь, ни поставщик услуг не влияют и/или не контролируют архитектуру OSI сети 104 , 114 (например,г. контроль передачи личных данных через параллельные системы и/или платформу управления конфиденциальностью).

контроль передачи личных данных через параллельные системы и/или платформу управления конфиденциальностью).

Следует отметить, что данные, проходящие от пользователя 102 к поставщику услуг 106 , сначала проходят восходящий поток 103 к первой сети 104 с архитектурой OSI, где термин восходящий относится к направлению, в котором данные могут быть переданы от клиента к серверу (например, загрузка). Затем данные передаются по нисходящему каналу 113 на платформу управления конфиденциальностью 108 для управления конфиденциальностью, где термин нисходящий поток относится к «противоположному» направлению, в котором данные могут передаваться с сервера на клиент (например,г. скачивание). От платформы управления конфиденциальностью 108 к поставщику услуг 106 данные передаются вверх по течению 115 во вторую сеть 114 (также имеющую архитектуру OSI), а затем вниз по течению 105 к поставщику услуг 106 7. Следует понимать, что в такой системе связи вся информация должна проходить через архитектуру OSI через сетевой протокол 104 , 114 , а затем, кроме того, вся информация должна проходить через платформу управления конфиденциальностью 108 , что создает дополнительный высокий сетевой трафик. проходя через платформу управления конфиденциальностью 108 , тем самым снижая эффективность, что может потребовать дополнительных (например,г. удвоенные) аппаратные средства (дополнительные маршрутизаторы, серверы и т.п. для обработки всех сетевых протоколов и обеспечения конфиденциальности) вместе с дополнительным временем обработки.

Следует понимать, что в такой системе связи вся информация должна проходить через архитектуру OSI через сетевой протокол 104 , 114 , а затем, кроме того, вся информация должна проходить через платформу управления конфиденциальностью 108 , что создает дополнительный высокий сетевой трафик. проходя через платформу управления конфиденциальностью 108 , тем самым снижая эффективность, что может потребовать дополнительных (например,г. удвоенные) аппаратные средства (дополнительные маршрутизаторы, серверы и т.п. для обработки всех сетевых протоколов и обеспечения конфиденциальности) вместе с дополнительным временем обработки.

Следует отметить, что при передаче данных от поставщика услуг 106 пользователю 102 направление данных может быть обратным. В частности, данные могут быть загружены вверх по течению 105 до второй сети 114 , затем Downstream 115 на платформу управления конфиденциальностью 108 , затем вверх по течению 113 до первой сети 104 , и, наконец, ниже по течению 103 для пользователя устройство 102 .

По крайней мере некоторые меры по обеспечению соблюдения политики конфиденциальности могут выполняться на локальных устройствах (например, такая архитектура может включать частичное обеспечение соблюдения конфиденциальности локальным(и) устройством(ами), частичное управление передачей личных данных через параллельную(ые) систему(ы) и/или квазиплатформу управления конфиденциальностью ). Как показано на фиг. 1B, система 100 связи может дополнительно содержать блок 107 управления конфиденциальностью пользователя и блок 109 управления конфиденциальностью поставщика услуг. Таким образом, объективность системы и сетевого протокола может быть скомпрометирована и манипулирована в случае, если дополнительные элементы имеют доступ к конечным устройствам, при этом такие блоки управления конфиденциальностью 107 , 109 могут, по крайней мере, частично обеспечивать соблюдение политики конфиденциальности передаваемых данных вместо все политики конфиденциальности применяются платформой управления конфиденциальностью 108 . Следует понимать, что в такой системе связи может быть утрачена объективность, поскольку конфиденциальность управляется конечными устройствами (т. е. пользователями), а не третьей стороной.

Следует понимать, что в такой системе связи может быть утрачена объективность, поскольку конфиденциальность управляется конечными устройствами (т. е. пользователями), а не третьей стороной.

Следует отметить, что используемый здесь термин «сеть» может относиться к любой проводной, беспроводной, глобальной и/или локальной, сотовой, облачной или любой другой сети связи.

Теперь обратимся к фиг. 2, которая схематически иллюстрирует систему 200 связи с уровнем 211 конфиденциальности согласно некоторым вариантам осуществления изобретения.Следует понимать, что в этой системе связи , 200, разные типы данных могут передаваться на разные элементы. Подобно системе, показанной на фиг. 1A-1B, конкретная конфигурация политики конфиденциальности может быть настроена для пользователя 202 через сеть связи 204 (например, проводную, беспроводную сеть или облачную сеть), при этом пользователь 202 может определить все предпочтения конфиденциальности в отношении фрагменты данных и услуги (например, личные данные и пользовательский опыт), которые можно получить у поставщика услуг 206 . Следует отметить, что в некоторых случаях поставщик услуг может также рассматриваться как «пользователь», общающийся с другим поставщиком услуг.

Следует отметить, что в некоторых случаях поставщик услуг может также рассматриваться как «пользователь», общающийся с другим поставщиком услуг.

В некоторых вариантах осуществления поставщик услуг 206 может также предоставлять пользователю 202 общие параметры по умолчанию в отношении настроек конфиденциальности с соответствующей политикой использования. Следует отметить, что такие общие параметры не относятся к конкретному пользователю, в результате чего пользователь не идентифицируется. Примером политики конфиденциальности может быть совместное использование местоположения и выходных данных социальных плагинов (например,г. плагины приложений, SDK, API и плагины браузера, такие плагины обычно создаются как операторы и/или коммуникационные утилиты для улучшения и эффективного взаимодействия с пользователем, которые связывают действия, обмениваются контентом и службами поддержки), а также пример для политика использования может разрешать доступ к данным и содержимому приложения, например, политика использования для предоставления услуги при условии получения рекламы или без нее от поставщика услуг 206 . В некоторых вариантах осуществления поставщик услуг 206 также может специально определять параметры взаимодействия с пользователем и обмениваться данными с сетью 204 , как дополнительно описано ниже.

В некоторых вариантах осуществления поставщик услуг 206 также может специально определять параметры взаимодействия с пользователем и обмениваться данными с сетью 204 , как дополнительно описано ниже.

В некоторых вариантах осуществления сеть 204 может включать архитектуру 210 взаимодействия открытых систем (OSI), которая может действовать как третья сторона, предоставляющая политику и/или протокол для взаимодействия (т. е. сеанса связи) между пользователем 202 и поставщик услуг 206 таким образом, что ни пользователь, ни поставщик услуг не могут влиять или манипулировать политикой посредством управления архитектурой 210 OSI сети 204 .

В соответствии с некоторыми вариантами осуществления архитектура OSI 210 может иметь структуру, основанную на уровне абстракции, например, в неограничивающем варианте осуществления с семью уровнями данных, где каждый уровень данных связывается с соседними уровнями и по-разному увеличивает и/или уменьшает данные. строка (например, путем добавления полезной нагрузки, относящейся к уровню, и/или изменения в заголовке и/или нижнем колонтитуле, относящемся к шаблону и/или протоколу). В некоторых вариантах осуществления к структуре уровней архитектуры OSI 210 может быть добавлен дополнительный уровень конфиденциальности или протокол 211 при сохранении его структуры уровней (т.е. изменение строки данных и обслуживание уровня выше и обслуживание уровня ниже), так что основная архитектура системы может поддерживаться как расширенная архитектура OSI. Следует отметить, что уровень конфиденциальности или протокол 211 могут использоваться для совместного использования данных и метаданных на основе предпочтений пользователей, как дополнительно описано ниже. Следует понимать, что в отличие от некоторых коммерчески доступных решений может потребоваться только одна уже существующая сеть 204 , поскольку больше нет необходимости добавлять отдельную дублирующую инфраструктуру (например,г.

строка (например, путем добавления полезной нагрузки, относящейся к уровню, и/или изменения в заголовке и/или нижнем колонтитуле, относящемся к шаблону и/или протоколу). В некоторых вариантах осуществления к структуре уровней архитектуры OSI 210 может быть добавлен дополнительный уровень конфиденциальности или протокол 211 при сохранении его структуры уровней (т.е. изменение строки данных и обслуживание уровня выше и обслуживание уровня ниже), так что основная архитектура системы может поддерживаться как расширенная архитектура OSI. Следует отметить, что уровень конфиденциальности или протокол 211 могут использоваться для совместного использования данных и метаданных на основе предпочтений пользователей, как дополнительно описано ниже. Следует понимать, что в отличие от некоторых коммерчески доступных решений может потребоваться только одна уже существующая сеть 204 , поскольку больше нет необходимости добавлять отдельную дублирующую инфраструктуру (например,г. серверы, маршрутизаторы и т. п.), и вся связь может проходить через одну и ту же сеть 204 .

серверы, маршрутизаторы и т. п.), и вся связь может проходить через одну и ту же сеть 204 .

Следует отметить, что связь между пользователем 202 и сетью 204 , например, включая расширенную архитектуру OSI 210 и 211 , может быть настроена и определена с конкретными конфигурациями для каждого пользователя 202 (( выбранный уровень пользовательского опыта, состоящий из контента, действий и/или услуг, которыми поставщик услуг может поделиться с пользователем).Тем самым определяя начальный уровень ввода конфиденциальности, который поступает пользователю 202 . При таком подключении пользователь 202 может, например, просматривать и/или изменять и/или сбрасывать настройки конфиденциальности. В некоторых вариантах осуществления данные, поступающие от пользователя 202 (например, в виде набора данных), могут быть фрагментированы на несколько единиц фрагментов данных, которые могут использоваться совместно с другими пользователями и/или поставщиками услуг, например информация об устройстве пользователя и/или результат и /или ответ на сценарий социального плагина.

Аналогичным образом связь между поставщиком услуг 206 и сетью 204 может быть настроена и определена с помощью общих конфигураций для каждой услуги и контента (например,g., единица взаимодействия с пользователем), использующая по крайней мере один входной объект конфиденциальности и один выходной уровень службы. В некоторых вариантах осуществления конфигурация по умолчанию для всех услуг может быть определена как «закрытая», так что связь может быть установлена только тогда, когда обе стороны (т. е. пользователь и поставщик услуг) соглашаются совместно использовать конкретный элемент контента. В некоторых вариантах осуществления данные, поступающие от поставщика услуг 206 (например, в виде кластера взаимодействия с пользователем), могут быть фрагментированы или разделены на несколько единиц взаимодействия с пользователем, которые впоследствии могут быть включены для других пользователей и/или поставщиков услуг, например информация о контенте или реклама. .

.

В соответствии с некоторыми вариантами осуществления пользователь 202 и поставщик услуг 206 могут дополнительно связываться с Бюро урегулирования конфиденциальности (PSB) 208 (например, сервер, реализованный как отдельный удаленный сервер и/или облачный сервер, и/или другой независимый набор серверов, управляющих политиками удаленно от пользователя и поставщика услуг, чтобы сохранить объективность и иметь возможность удостоверить расчет в соответствии с требованиями официальных органов), например, по сети 204 или какой-либо другой сети.Бюро урегулирования конфиденциальности 208 может обмениваться данными с архитектурой OSI 210 с добавленным уровнем конфиденциальности 211 через сеть 204 , чтобы управлять конфигурациями конфиденциальности передачи данных между пользователем 202 и поставщиком услуг 206 . В некоторых вариантах осуществления предпочтения конфиденциальности для пользователя 202 могут быть первоначально установлены с помощью первого соединения 203 с бюро расчетов конфиденциальности 208 , и аналогичным образом общие предпочтения использования для поставщика услуг 206 могут быть первоначально установлены со вторым подключение 205 к расчетному бюро конфиденциальности 208 .Таким образом, бюро расчета конфиденциальности 208 может получать только политику конфиденциальности и политику использования от пользователя 202 и поставщика услуг 206 (соответственно), так что дополнительная информация может быть передана другим элементам, как дополнительно описано ниже. В некоторых вариантах осуществления политика конфиденциальности и политика использования могут быть получены в виде матрицы конфиденциальности, имеющей различные векторы конфиденциальности для разных пользователей.

В некоторых вариантах осуществления предпочтения конфиденциальности для пользователя 202 могут быть первоначально установлены с помощью первого соединения 203 с бюро расчетов конфиденциальности 208 , и аналогичным образом общие предпочтения использования для поставщика услуг 206 могут быть первоначально установлены со вторым подключение 205 к расчетному бюро конфиденциальности 208 .Таким образом, бюро расчета конфиденциальности 208 может получать только политику конфиденциальности и политику использования от пользователя 202 и поставщика услуг 206 (соответственно), так что дополнительная информация может быть передана другим элементам, как дополнительно описано ниже. В некоторых вариантах осуществления политика конфиденциальности и политика использования могут быть получены в виде матрицы конфиденциальности, имеющей различные векторы конфиденциальности для разных пользователей.

В соответствии с некоторыми вариантами осуществления все передаваемые данные могут находиться в «нормально закрытом» состоянии (т.е. закрыты по умолчанию), что означает, что все данные могут быть изначально (в восходящем направлении) зашифрованы. В случае, если политика конфиденциальности пользователя 202 соответствует политике использования поставщика услуг 206 для определенных сегментов данных, тогда эти данные могут быть (внизу) раскрыты 209 (или расшифрованы). В некоторых вариантах осуществления сегмент данных, не соответствующий (или противоречащий) политике конфиденциальности, может отображаться как нерасшифрованные нечитаемые помеченные сегменты нежелательных данных и/или аннулироваться, например, заменяться случайной строкой символов или заменяться предопределенной строкой. отмеченных ненужных символов и/или null.

Следует понимать, что уровень конфиденциальности 211 может быть добавлен с использованием той же сети связи 204 (таким образом, что дополнительные серверы и маршрутизаторы и другие элементы сетевого оборудования не требуются), при сохранении полного объективного контроля передачи данных между пользователь 202 и поставщик услуг 206 (например, для целей сертификации).

Следует отметить, что поставщик услуг 206 может иметь начальное шифрование всех данных (которое не изменяется системой 200 ), а шифрование системы 200 , проходящее через уровень конфиденциальности 211 , может быть добавлен в качестве второго (восходящего) уровня шифрования данных к этому начальному шифрованию, например, начальному шифрованию «А», как показано на фиг.4. В некоторых вариантах осуществления такой второй уровень шифрования (например, шифрование «B», как показано на фиг. 4) может обеспечивать шифрование в реальном времени на основе предопределенных параметров, которые пользователь 202 и поставщик услуг 206 желают раскрыть. (например, соответствие политике конфиденциальности), а также параметры, которые пользователь 202 и поставщик услуг 206 не желают раскрывать (например, несоответствие и/или противоречие политике конфиденциальности и, таким образом, помечаются и не расшифровываются).

В некоторых вариантах осуществления данные, переданные от пользователя 202 , могут передаваться на уровень конфиденциальности 211 по отдельному каналу 213 , и аналогичным образом данные, передаваемые от поставщика услуг 206 , могут передаваться на уровень конфиденциальности 211 по отдельному каналу 213 . канал 215 .В некоторых вариантах осуществления все данные, проходящие через уровень конфиденциальности 211 , могут отслеживаться бюро 208 расчетов конфиденциальности, например, с предварительно заданным управлением сеансом 201 .

В соответствии с некоторыми вариантами осуществления передача данных между пользователем 202 и поставщиком услуг 206 может быть зашифрована и/или расшифрована на основе политики конфиденциальности и политики использования, которые первоначально предоставлены бюро расчета конфиденциальности 208 при первом соединении 203 и второе соединение 205 , как описано выше. Таким образом, данные от пользователя 202 могут проходить вверх по течению в сеть 204 , чтобы подвергаться шифрованию на уровне конфиденциальности 211 в расширенной архитектуре OSI. Затем сеанс 201 с бюро расчета конфиденциальности 208 , применяя вектор политики конфиденциальности, может проверить или сравнить политику конфиденциальности с политикой использования, чтобы предоставить уровень конфиденциальности 211 с элементами для обеспечения соблюдения предпочтений политики конфиденциальности (от пользователя 202 ). которые соответствуют политике использования и поэтому должны быть расшифрованы, как дополнительно описано на фиг.4. Затем расшифрованные данные могут пройти вниз по течению от сети 204 к поставщику услуг 206 , в то время как элементы, которые не соответствуют и/или противоречат политике использования, могут передаваться нерасшифрованными как помеченные ненужные данные.

Таким образом, данные от пользователя 202 могут проходить вверх по течению в сеть 204 , чтобы подвергаться шифрованию на уровне конфиденциальности 211 в расширенной архитектуре OSI. Затем сеанс 201 с бюро расчета конфиденциальности 208 , применяя вектор политики конфиденциальности, может проверить или сравнить политику конфиденциальности с политикой использования, чтобы предоставить уровень конфиденциальности 211 с элементами для обеспечения соблюдения предпочтений политики конфиденциальности (от пользователя 202 ). которые соответствуют политике использования и поэтому должны быть расшифрованы, как дополнительно описано на фиг.4. Затем расшифрованные данные могут пройти вниз по течению от сети 204 к поставщику услуг 206 , в то время как элементы, которые не соответствуют и/или противоречат политике использования, могут передаваться нерасшифрованными как помеченные ненужные данные.

Точно так же данные от поставщика услуг 206 могут передаваться вверх по течению в сеть 204 , чтобы пройти шифрование на уровне конфиденциальности 211 расширенной модели OSI. Затем сеанс 201 с бюро расчета конфиденциальности 208 , применяя вектор политики использования, может проверить или сравнить политику конфиденциальности с политикой использования, чтобы предоставить уровень конфиденциальности 211 с элементами уровня политики использования (от поставщика услуг 206 ). которые соответствуют политике конфиденциальности и поэтому должны быть расшифрованы, как дополнительно описано на фиг.5. Затем расшифрованные данные могут пройти вниз по течению от сети 204 к пользователю 202 , в то время как элементы, которые не соответствуют и/или противоречат политике использования, могут пройти нерасшифрованными как помеченные ненужные данные и/или аннулированные. Следует понимать, что с помощью такой системы можно поддерживать объективность, поскольку бюро 208 урегулирования конфиденциальности хранит только политику конфиденциальности и политику использования, в то время как шифрование и дешифрование выполняются с уровнем конфиденциальности 211 во внешней сети 204 .

Следует понимать, что с помощью такой системы можно поддерживать объективность, поскольку бюро 208 урегулирования конфиденциальности хранит только политику конфиденциальности и политику использования, в то время как шифрование и дешифрование выполняются с уровнем конфиденциальности 211 во внешней сети 204 .

В некоторых вариантах осуществления такая система может также предотвращать доступ к поведению автоматического/компьютеризированного робота с искусственным интеллектом, пытающегося обойти уровень конфиденциальности и/или протоколы, поскольку создается дополнительный уровень данных, и такой робот не может проникнуть к пользователю или поставщику услуг, как уровень конфиденциальности «нормально закрытый». Например, предупреждение может быть создано, если система идентифицирует попытку манипулирования на уровне конфиденциальности.

В соответствии с некоторыми вариантами осуществления, такая система связи 200 , имеющая дополнительный уровень конфиденциальности 211 (в качестве расширенной модели OSI), может обеспечивать контролируемое, структурированное и согласованное согласование обмена данными и сбора метаданных между пользователями.

Следует понимать, что добавление уровня конфиденциальности и/или протокола в архитектуру OSI в качестве расширенной OSI может быть выполнено как часть структуры уровня OSI и может включать несколько шагов (например, реализованных в виде сценария или алгоритма), которые может включать первоначальную идентификацию релевантных или применимых данных (например, элементы личных данных, такие как местоположение пользователя, история браузера пользователя и т. п., и элементы взаимодействия с пользователем поставщиком услуг, такие как извлечение данных из внешнего источника, активация внешней службы и т. п.), такие как обрабатываются только те типы данных, которые могут быть обработаны такой системой связи, т.е.е. данные от пользователя и/или поставщика услуг должны быть зашифрованы и расшифрованы в соответствии с политикой конфиденциальности и использования. После такой идентификации все данные могут быть (в восходящем направлении) зашифрованы, а затем сегменты данных, соответствующие совпадению между политикой конфиденциальности и политикой использования, выборочно дешифруются (в нисходящем направлении), в то время как оставшиеся сегменты данных (с несоответствием и/или противоречащей политике) не расшифровываются (например, помечаются, а затем аннулируются или становятся ненужными данными). Следует также отметить, что такой уровень конфиденциальности может также поддерживать структуру передачи данных между уровнями архитектуры OSI, поэтому дополнительный этап интеграции доступа к другим уровням и/или из них (т.е. изменение строки данных и обслуживание уровня выше и обслуживание уровня ниже) также может быть реализовано. Таким образом, операцию добавления дополнительного уровня конфиденциальности в модель OSI можно рассматривать как эквивалентную выполнению этих шагов.

Следует также отметить, что такой уровень конфиденциальности может также поддерживать структуру передачи данных между уровнями архитектуры OSI, поэтому дополнительный этап интеграции доступа к другим уровням и/или из них (т.е. изменение строки данных и обслуживание уровня выше и обслуживание уровня ниже) также может быть реализовано. Таким образом, операцию добавления дополнительного уровня конфиденциальности в модель OSI можно рассматривать как эквивалентную выполнению этих шагов.